MySQL数据库敲诈病毒警告

责声明">最近,深信不疑的安全团队追踪到中国出现了针对MySQL数据库的敲诈攻击,迄今为止受到监控的攻击主要表现在篡改和窃取数据库上。在这里,深信不疑的安全团队提醒广大用户注意防范(尤其是数据库管理员),保护核心数据资产,防止招聘。目前,中国已有大型企业和普通用户招聘的案例。

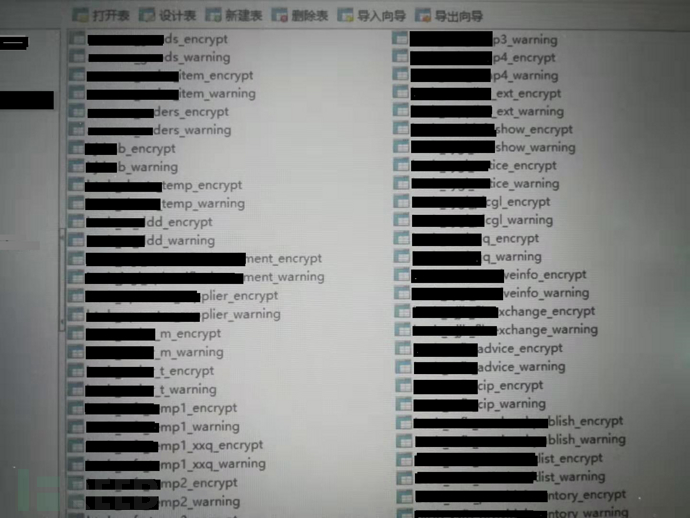

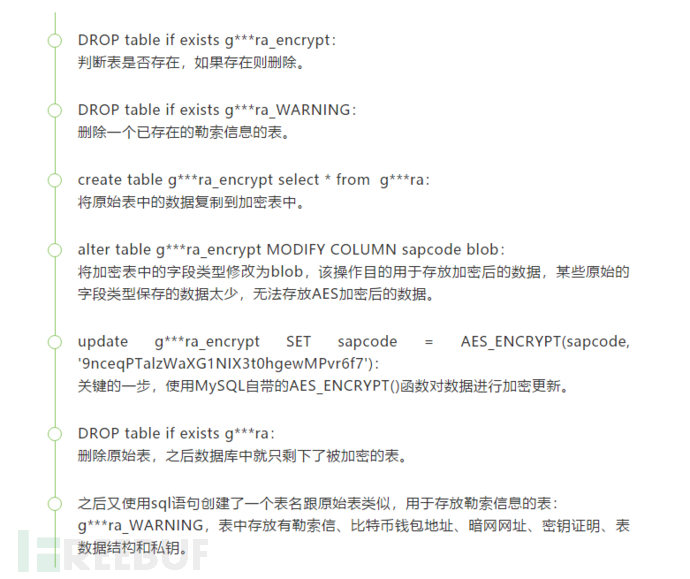

这次勒索袭击与过去大不相同。它显示它不加密操作系统级别的任何文件,而是加密直接登录MySQL数据库,在数据库应用里面执行加密动作。加密行为主要包括遍历数据库中的所有表,加密表中每个记录的所有字段,在每个表中添加一个_encrypt后缀,并在相应的表中创建相应的讹诈信息。例如,假设原始表名为xx_yy_zz��加密的表名为xx_yy_zz_encrypt,同时添加相应的勒索信息表xx_yy_zz_warning,_encrypt和_warning将成对出现。

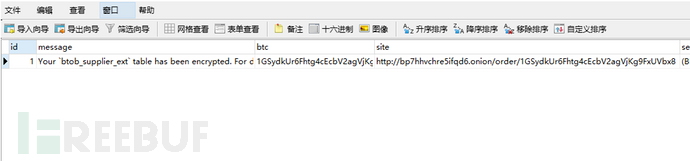

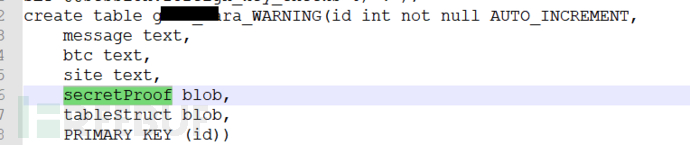

加密表_encrypt是业务数据,而_warning是新的。深信安全小组选择了一条新的勒索信息并打开它,发现了以下信息:

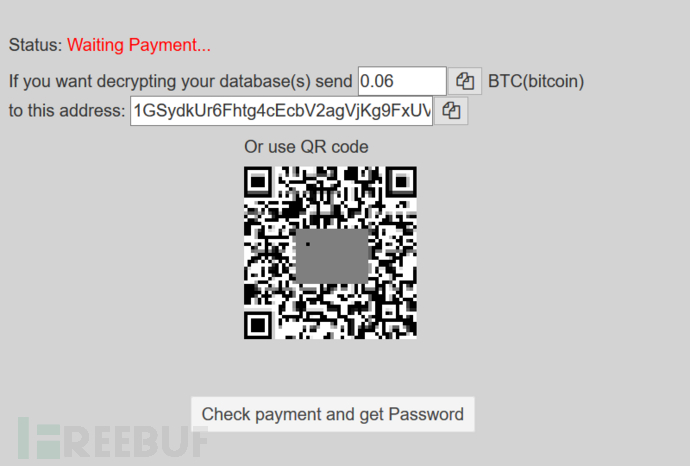

可以看出,在新的表格中,黑客将该信息字段作为勒索信息留下;Btc字段,是黑客比特币钱包的地址;网站字段,为黑客保留的使用秘密网络信息的网站。下图显示了一个秘密网络保留页面,显示了这是一个提醒成功用户支付赎金的页面。

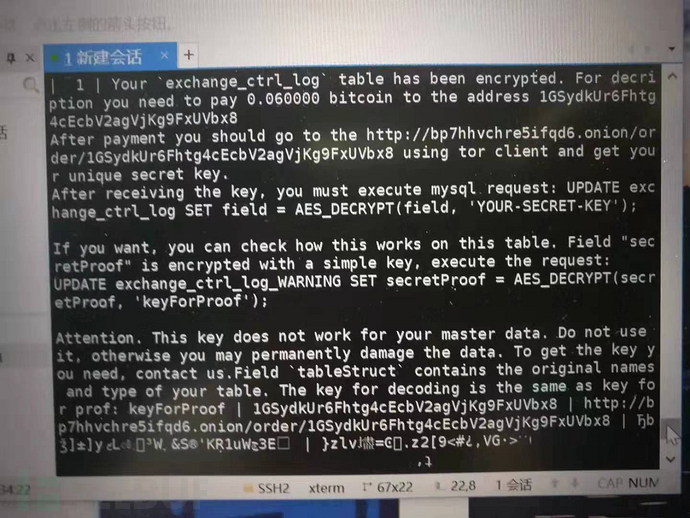

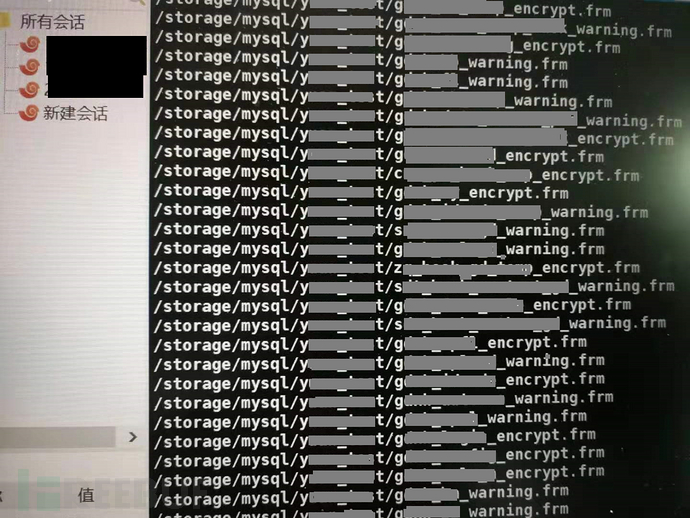

进入Linux服务器上的MySQL应用程序,读取数据库存储目录中的勒索信息如下:

显示相关存储文件确实被加密:

加密过程

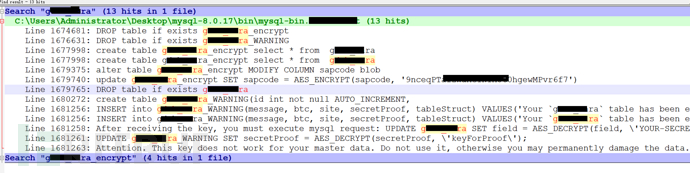

@确信安全专家发现黑客获得MySQL账户密码后,登录到MySQL数据库,执行了SQL语句并加密了表。黑客的攻击方法相对新颖。MySQL的AES加密功能用于加密数据库中的数据。加密步骤如下图所示(此处以原始表g***ra为例):

与其他MySQL攻击相比,这种攻击行为更加一般化。在中国,除了许多大型企业之外,普通用户建立的MySQL数据库最近也被使用。这里再次提醒大家,无论业务规模有多大,都要做好安全工作。

解决方案

@1。在网络边界防火墙上全局关闭端口3306,或者端口3306只对特定的IP开放;

2。打开MySQL登录审核日志,尽可能关闭不必要的高风险端口;

3。建议MySQL数据库服务器应配备一个家庭基地,以确保安全、审计和控制登录行为。

4。每台服务器都设置有唯一的密码,其复杂性需要大写和小写字母、数字和特殊符号的组合。密码位数足够长(15位,两个以上的组合);

5。到目前为止,受感染的用户主要暴露在公共网络上的MySQL账户密码被盗的情况下,提醒广大数据库管理员不要为了操作和维护的方便而牺牲数据安全性。

补充说明:

@在Linux服务器和视窗服务器上发现了MySQL数据库被加密的情况。对于视窗用户,建议使用令人信服的免费杀人工具。我相信免费杀人工具的链接如下:

64位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

32位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

- 发表于 2019-11-20 19:06

- 阅读 ( 276 )

- 分类:黑客接单